Этот пост описывает настройку join -адаптера, который будет использоваться для аутентификации пользователя и смены его пароля средствами OracleAccess Manager 11gR2

Оглавление:

Установка Access Manager 11gR2.

Установка Oracle Virtual Directory

Настройка Virtual Directory

Настройка Active Directory

Настройка Access Manager

В качестве LDAP каталога для хранения учётных записей пользователей в текущей задаче используется ActiveDirectory. Использование возможности смены пароля пользователя средствами OAM подразумевает расширение схемы LDAP-каталога. В этом примере не подразумевается модификация каталога AD. Для хранения дополнительных атрибутов пользователей в этом примере используется база данных.

1. Импорт схемы

Для дальнейшей настройки необходимо расширить стандартную схему OVD,

добавив туда необходимые атрибуты и классы. В дистрибутив OAM 11gR2

входит комплект ldif- файлов, позволяющий расширить распространённые

LDAP-каталоги. Они находятся здесь:

$MIDDLEWARE_HOME/Oracle_IDM1/oam/server/pswdservice/ldif

Импорт схемы

ldapadd

-D "cn=orcladmin" -w Welcome1 -h $HOSTNAME -p 6501 -x -f $MW_HOME/Oracle_IDM1/oam/server/pswdservice/ldif/OVD_PWDPersonSchema.ldif

2. Настройка адаптера к Active Directory.

Создание адаптера.

Тип адаптера

Настройки адаптера. В этом примере используется пользователь Administrator.

Список плагинов. Плагин ActiveDirectory Password обязателен.

3. Создание адаптера к БД.

Для хранения этих атрибутов в текущей задаче необходимо добавить в БД таблицу и замапить её поля в соответствующем БД-адаптере.

CREATE TABLE "OVD_OB_PASSWORD"

("OBPASSWORDCREATIONDATE" VARCHAR2(100 BYTE),

"OBPASSWORDHISTORY" VARCHAR2(100 BYTE),

"OBPASSWORDCHANGEFLAG" VARCHAR2(100 BYTE),

"OBPASSWORDEXPIRYDATE" VARCHAR2(100 BYTE),

"OBLOCKOUTTIME" VARCHAR2(100 BYTE),

"OBLOGINTRYCOUNT" NUMBER,

"OBLASTSUCCESSFULLOGINTIME" VARCHAR2(100 BYTE),

"OBLASTFAILEDLOGINTIME" VARCHAR2(100 BYTE),

"CN" VARCHAR2(100 BYTE),

"OBUSERACCOUNTCONTROL" VARCHAR2(100 BYTE),

"OBANSWEREDCHALLENGES" VARCHAR2(100 BYTE),

"OBYETTOBEANSWEREDCHALLENGE" VARCHAR2(100 BYTE),

"OBFIRSTLOGIN" VARCHAR2(100 BYTE),

"OBLASTLOGINATTEMPTDATE" VARCHAR2(100 BYTE),

"OBLASTRESPONSEATTEMPTDATE" VARCHAR2(100 BYTE),

"OBPASSWORDEXPMAIL" VARCHAR2(100 BYTE),

"OBRESPONSETIMEOUT" VARCHAR2(100 BYTE),

"OBRESPONSETRIES" VARCHAR2(100 BYTE)

)

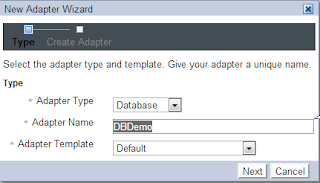

Создание адаптера

На следующем шаге после ввода данных для соединения с БД необходимо выбрать только что созданную таблицу и замапить её поля на LDAP атрибуты.

В документации есть некоторые ошибки. При мапинге лучше пользоваться предлагаемыми подсказками, а не копировать их со станицы документации.

oblastloginattemptdate

oblockouttime

oblastresponseattemptdate

obLoginTryCount

obresponsetries

obAnsweredChallenges

obpasswordexpirydate

obpasswordexpmail

obLastSuccessfulLoginTime

obresponsetimeout

obPasswordCreationDate

obYetToBeAnsweredChallenge

obPasswordChangeFlag

obPasswordHistory

obuseraccountcontrol

oblastsuccessfullogin

oblastfailedlogin

obfirstlogin

obpasswordcreationdate

obLockoutTime

obLastFailedLoginTime

В обоих адаптерах необходимо настроить роутинг. В адаптере Active Directory надо запретить хранение ob-атрибутов. И явно разрешить хранение атрибута unicodePWD.

В адаптере БД хранение ob-атрибутов надо разрешить и запретить хранение unicodePWD.

Если этого не сделать, согин и смена пароля пользователя будут завершаться с ошибкой

[2013-08-20T14:34:32.815+04:00] [oam_server1] [ERROR] [OAMSSA-20084] [oracle.oam.user.identity.provider] [tid: [ACTIVE].ExecuteThread: '1' for queue: 'weblogic.kernel.Default (self-tuning)'] [userId: ] [ecid: 004t5uQ0IOMFS8G6yzJb6G0007G70000bV,0:2] [APP: oam_server#11.1.2.0.0] [URI: /oam/server/auth_cred_submit] User password change failed for user: LALALA, idstore OVD with exception : oracle.security.idm.OperationFailureException: javax.naming.NamingException: [LDAP: error code 80 - [[

modifycn=lalalal,dc=ruDBLDAP Error 16 : LDAP Error 16 : Attribute unicodePwd is not present in the entry.[unicodePwd]]; remaining name 'cn=lalala,dc=ru'

4. Создание join-адаптера.

Использование join-адаптера позволяет объединить в одной возвращаемой пользователю записи атрибуты из LDAP-каталога и атрибуты из таблицы БД.

Тип адаптера.

Настройки Join-адаптера. Primary и Bind адаптеры необходимо выбрать LDAPDemo

Плагины в join-адаптере. Плагин ActiveDirectory Password обязателен.

В примере объединение происходит по столбцу\атрибуту "CN"

5. Настройка разрешений.

Необходимо создать новую Access controll point на закладке Security. В этом примере область её действия вся ветка Users в LDAP-каталоге. В качестве DN необходимо ввести имя в Join-адаптере.

В этом примере грант выдан на все действия

Можно дополнительно ограничить пользователей, на которых распространяется действие записи.

После этих настроек в таблицу БД можно добавить запись какого-нибудь пользователя из ActiveDirectory и увидеть его атрибуты через join адаптер. Заполнять все БД атрибуты не обязательно. Необходим только тот, по которому происходит объединение.

Исследованием этого вопроса я занимался совместно с коллегой,

Петром Дегтярёвым.